ullanıcılarınızı güçlü parolalar kullanmasını konusunda bilgilendirebilirsiniz, zayıf parola kullanmanın olası tehditlere nasıl kapı açtığını anlatabilirsiniz ama onlar kendileri için kolay olanı yapmaya devam edeceklerdir. (Bazı kullanıcılar parola konusunu hiç sevmeyebiliyor.) 🙂

Bu durumda sistem yöneticileri Azure AD ortamınında parola ilkesi ayarlayarak kullanıcılarının basit parola kullanmalarını engelleyebiliyor. Bu işlem aynı zamanda Microsoft 365 tenant’ınızın güvenliğinide sağlamaya yardımcı oluyor.

Oluşturmuş olduğunuz parola ilkesi, bir kullanıcının parola süresi dolduğunuzda güçlü bir parola belirlemesini ve kullanıcının kaç günde bir parola değişikliği yapacağını belirlemektedir.

Aslında birçok güvenlik şirketi parolalar hakkında kılavuzlar yayınlamaktadır, bu kılavuzlarda parolaların karmaşık olmasını gerektiğini ve 123 gibi basit parolaların kullanılmaması gerektiğini belirtmekteler.

Azure AD parola koruması, bilinen zayıf parolaları ve bunların türevlerini algılayıp engeller ve ayrıca kuruluşunuza özgü ek zayıf terimleri de engelleyebilmektedir.

Azure AD parola koruması ile, varsayılan genel yasaklanmış parola listeleri bir Azure AD kiracısındaki tüm kullanıcılara otomatik olarak uygulanır. Kendi iş ve güvenlik gereksinimlerinizi desteklemek için, özel bir yasaklanmış parola listesindeki girişleri tanımlayabilirsiniz. Kullanıcılar parolalarını değiştirdiğinde veya sıfırladığında, bu yasaklanmış parola listeleri, güçlü parolaların kullanılmasını zorunlu kılmak için denetleme işlemi gerçekleşir. (Parola kullanımı sırasında, tüm kullanıcılarınızda MFA etkinleştirmeniz önerilmektedir.)

Bu makale ile, Azure AD parola ilkelerine değineceğiz. Azure AD üzerinde üzerinde özel parola ilkeleri oluşturacağız.

Office 365 Parola Sonu Süresini Etkinleştirme

Office 365 admin portalında, parola süresi varsayılan olarak devre dışı gelmektedir. Microsoft çok sık parola değiştirmeyi aslında güvenli bulmuyor. Çünkü çok sık parola değişikliği sırasında kullanıcılar kolay parolalar belirlemektedir. Siz parola uzunluğunu ne yaparsanız yapın (PasswordPassword123! – İsimdoğumtarihi!) kullanıcılar kendilerine göre basit parolalar belirlemektedirler. Bu gibi durumlarda, bir sonraki parola önceki parolaya göre tahmin edilebilir durumda olmaktadır.

Siz Office 365 Tenantınızda parola süresi sonu belirtmeyi etkinleştirmek isterseniz öncelikle, portal.office.com üzerinden office365 hesabınıza giriş yapmanız gerekmektedir.

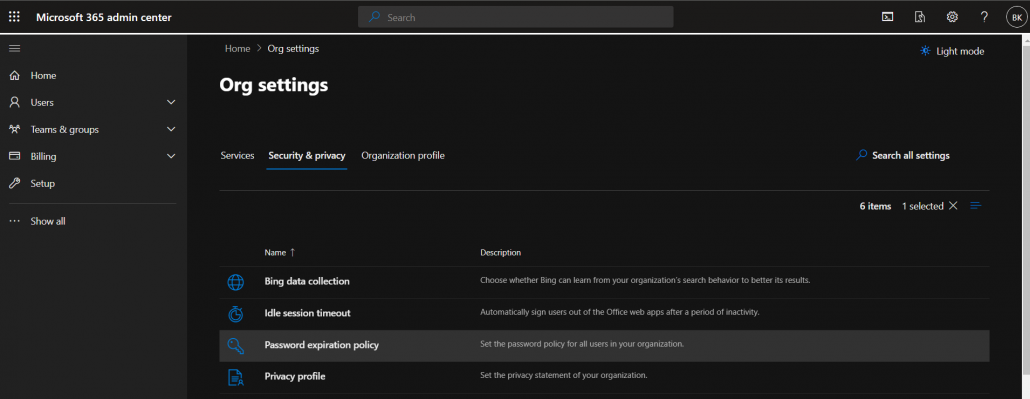

Daha sonra Settings – Security & privacy sekmesinde bulunan Password Expiration Policy adımına geliyoruz.

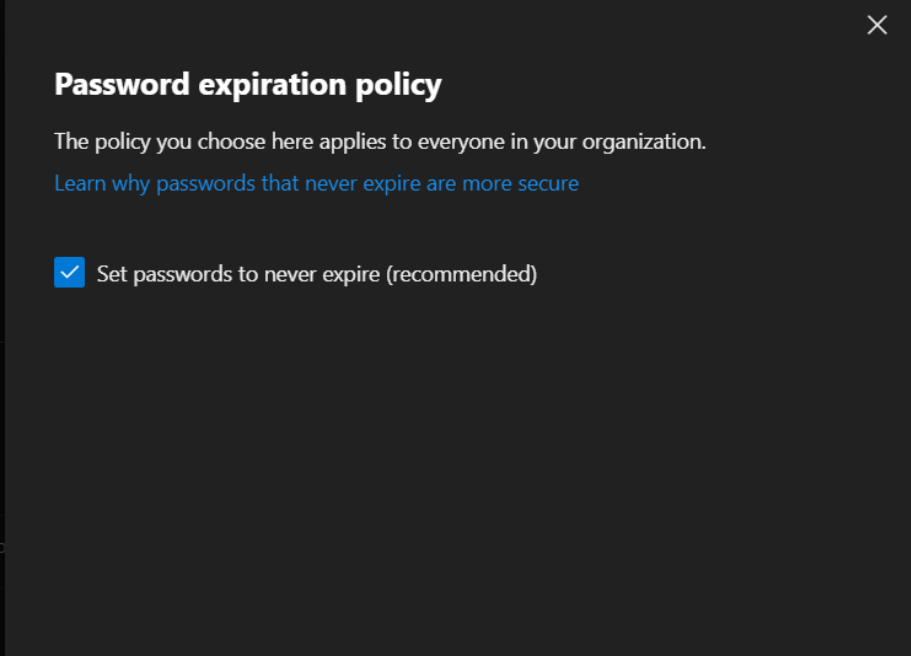

Görmüş olduğunuz gibi default olarak parola süre sonu bulunmamaktadır.

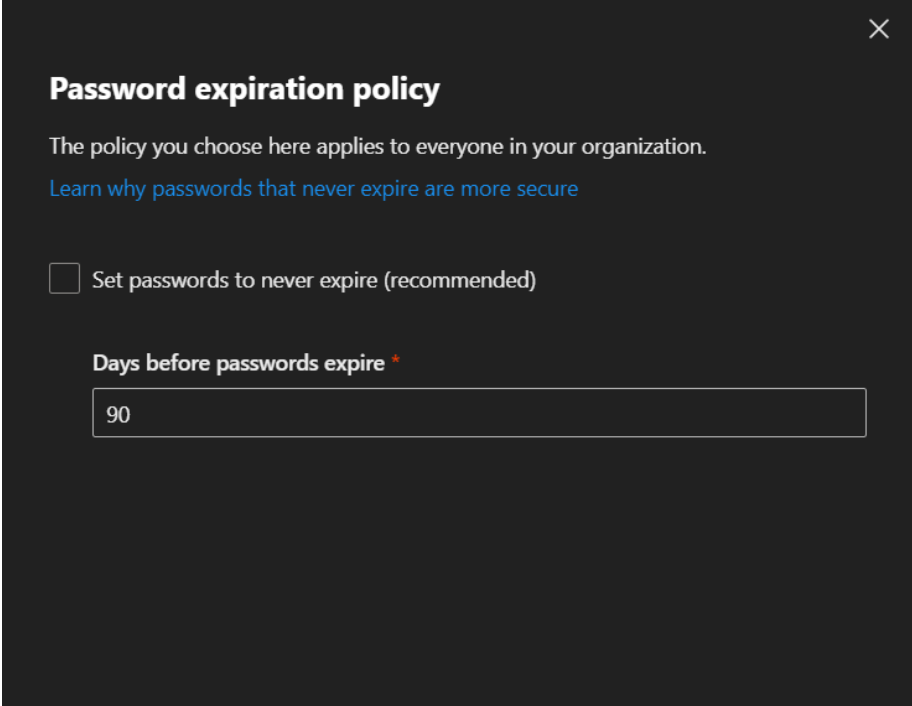

Set Password to never expire seçeneğinde bulunan tiki kaldırıyoruz ve parola süresi sonu belirtiyoruz. Bu süre default olarak 90 olarak gözükmektedir, siz bunu ortamınıza göre şekillendirebilirsiniz.

Bu işlemi PowerShell ilede yapmanız mümkün. Bunun için MSOL modülüne ihtiyacımız var.

# MSOL Bağlantısı

Connect-MsolService

# Parola Süresi Sonu Etkinleştirme ve gün belirtme

Set-MsolPasswordPolicy -DomainName yilmaz33.onmicrosoft.com -ValidityPeriod 90 -NotificationDays 20Microsoft Azure AD için aslında default olarak bir password policy gelmektedir. Bu policy basit karmaşıklık ve eski parola hatırlaması içeriyor.

Bir parolanın güçlü olarak kabul edilmesi için, ilgili politikaya uygun bir parola belirlenmesi gerekmektedir.

| PROPERTY | REQUİREMENTS |

|---|---|

| Password length | En az 8 karakter – en fazla 256 karakter |

| Password complexity | – küçük harfli karakter – büyük harfli karakter – sayı – sembol |

| Allow characters | – A – Z – a – z – 0 – 9 – @ # $ % ^ & * – _ ! + = [ ] { } | \ : ‘ , . ? / ‘ ~ ” ( ) ; < > |

| Password expires | Etkin değil |

| Password expiry duration | 90 gün (yalnızca parola süre sonu etkinleştirildiğinde) |

| Password expiry duration notification | Şifrenin süresi dolmadan 14 gün önce |

| Password history | Son 1 parola |

| Password reset history | Son parola, kullanıcı parolayı unuttuğunda kullanılabilir. |

| Lockout threshold | 10 (10 başarısız giriş denemesinden sonra hesap kilitlenir) |

| Lockout duration | 60 saniye |

Kullanıcılar parolalarını arka arkaya 10 kez yanlış girerse, Azure AD hesabı bir dakika boyunca kilitler. Yanlış parola girişleri devam ederse, sistem kullanıcıyı tekrar kilitleyecek ve ardından kaba kuvvet saldırılarını saptırmak ve azaltmak için bir yöntem olarak her kilitleme süresinin süresini artıracaktır.

Azure AD Password Policy

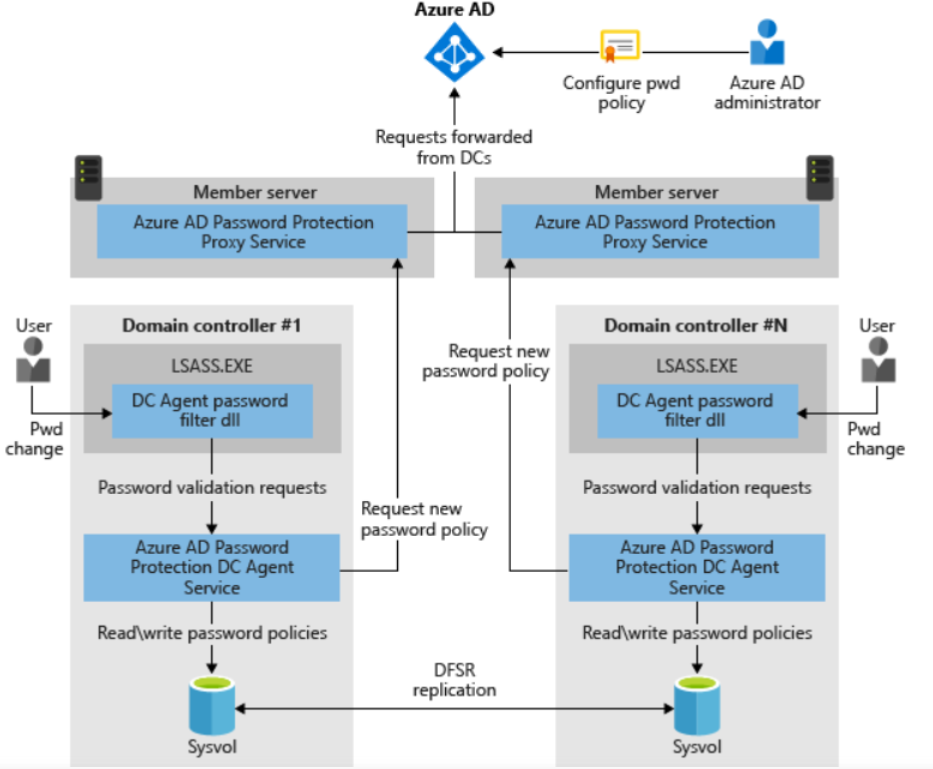

Azure AD parola korumasının temel bileşenlerinin On-Premises Active Directory ortamında nasıl çalıştığını gösteren bir diagram mevcut.

“Unfortunately, your password contains a word, phrase, or pattern that makes your password easily guessable. Please try again with a different password.”

“We’ve seen that password too many times before. Choose something harder to guess.”

“Choose a password that’s harder for people to guess.”

Azure AD Parola Koruma Lisans gereksinimleri için aşağıda bulunan tabloyu inceleyebilirsiniz.

USERS

AZURE AD PASSWORD PROTECTİON WİTH GLOBAL BANNED PASSWORD LİST

AZURE AD PASSWORD PROTECTİON WİTH CUSTOM BANNED PASSWORD LİST

Cloud-only users

Azure AD Free

Azure AD Premium P1 or P2

Users synchronized from on-premises AD DS

Azure AD Premium P1 or P2

Azure AD Premium P1 or P2

Lisans gereksinimi Microsoft’tan alınmıştır.

DC Aracısı, işletim sisteminden parola doğrulama isteklerini karşılamaktadır. Karşıladığı isteği DC sunucusunda bulunan Azure AD Password Protection aracına iletmektedir. Password Protection ise parola ilkesi ile karşılaştırır

DC’deki Aracı, 1 saatte bir Azure parola ilkesinin yeni bir kopyasını indirmek için SCP (Hizmet Bağlantı Noktası) aracılığıyla Azure AD parola koruma proxy hizmetini bulmaktadır.

Azure AD Password Protection kurulumu için ön gereksinimler;

Azure AD Password Protection kurulumundan önce aşağıdaki ön gereksinimleri karşılamanız gerekmektedir;

Azure AD Connect aracılığıyla Azure Active Directory‘ye bağlı On-Premises Active Directory (AD) gerekmektedir.

Azure AD tarafında genel yönetici olarak tanımlanmış bir kullanıcı.

On-Premises AD üzerinde yönetici yetkiniz olmanız gerekmektedir.

Azure AD tarafında Password WriteBack etkinleştirilmesi gerekmektedir. ( Azure AD Üzerinde Password WriteBack Nasıl Etkinleştirilir )

Windows Server 2012 R2 üzeri işletim sistemi gerekmektedir.

TLS 1.2 gereksinimi bulunmaktadır.

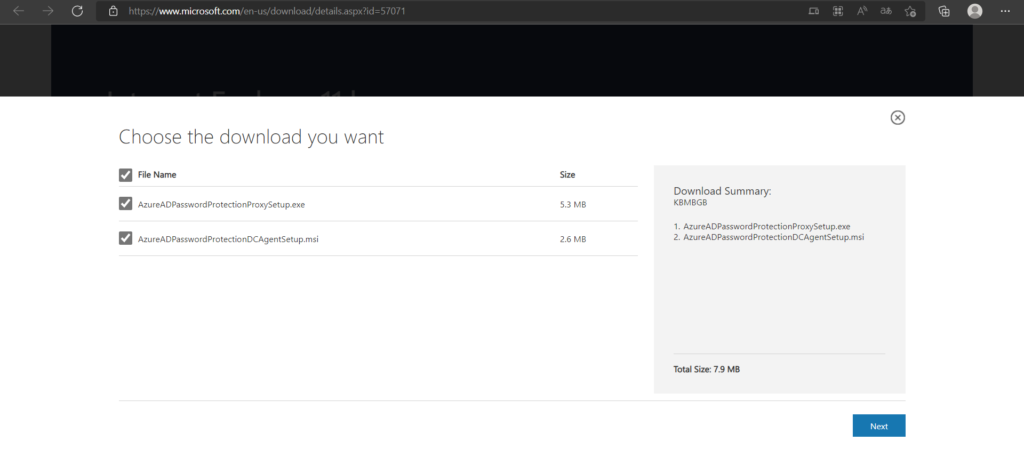

Aşağıdaki linkten uygulamalarımızı indirmemiz gerekmektedir.

Azure AD Password Protection proxy

Azure AD Password Protection DC agent

Download Azure AD Password Protection for Windows Server Active Directory from Official Microsoft Download Center

Azure AD Password Proxy Kurulumu

Azure AD Password Proxy, Azure Active Directory parola koruması bileşenlerinden ilki olarak tanımlanmaktadır. Proxy kurulumunu DC sunucusuna kurulmaması gerekmektedir (RODC üzerinede kurulmaması gerekir), Domain’e üye bir istemci üzerine kurulması gerekmektedir. Proxy aracı, Azure AD ile iletişim kurmak için çalışır, genel veya özel olarak hazırlanmış yasaklanmış parolaların bir listesini tutmakla görevlidir.

Azure AD proxy hizmeti, Azure AD parola korumasının iki bileşeninden ilkidir. Azure AD parola koruma proxy hizmeti rolü, Azure AD ile iletişim kurmak ve genel ve özel yasaklanmış parolalar listesinin bir kopyasını tutmaktır.

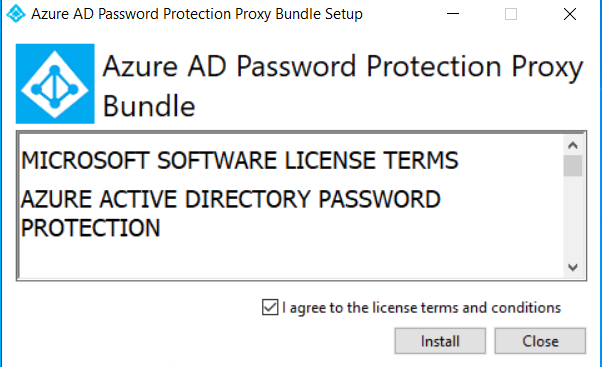

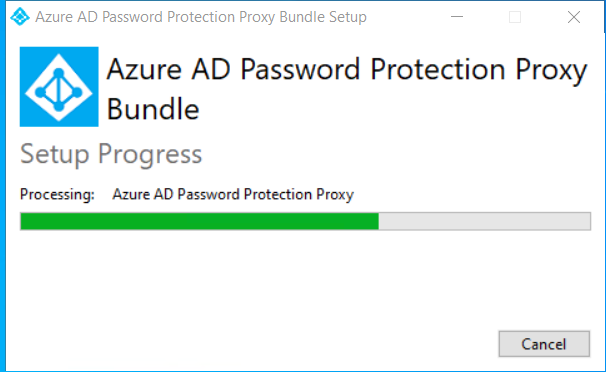

Domain üyesi bir istemci üzerinde indirmiş olduğumuz AzureADPasswordProtectionProxySetup.msi kurulumunu çalıştırıyoruz.

Lisans sözleşmesini kabul ediyoruz ve Install butonu ile devam ediyoruz.

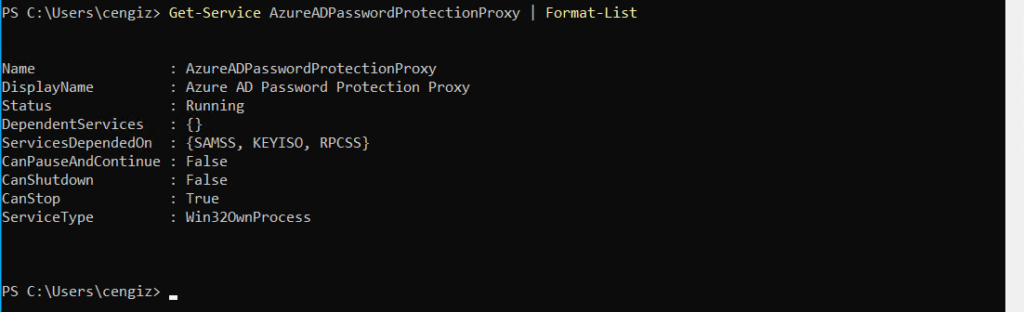

Kurulum hizmeti tamamlandığı zaman PowerShell ile Proxy kurulumunun durumunu sorgulamamız gerekmektedir.

Çıktıda dikkat etmemiz gereken yer, Status bölümüdür. Çıktıyı incelediğimiz zaman Proxy servisinin çalıştığını görebilmekteyiz.

Proxy hizmetimiz çalışıyor ve şuan bir sorun bulunmuyor. Şimdi Proxy hizmetini Azure AD tarafına kaydetmemiz gerekiyor.

Register-AzureADPasswordProtectionProxy -AccountUpn 'UPN'Daha sonra sizi modern authentication ekranı karşılamaktadır.

PS C:\users\bugra> Get-Service AzureADPasswordProtectionProxy | Format-List

Proxy hizmetimiz çalışıyor ve şuan bir sorun bulunmuyor. Şimdi Proxy hizmetini Azure AD tarafına kaydetmemiz gerekiyor.

Register-AzureADPasswordProtectionProxy -AccountUpn 'UPN'

En Yeni Yorumlar